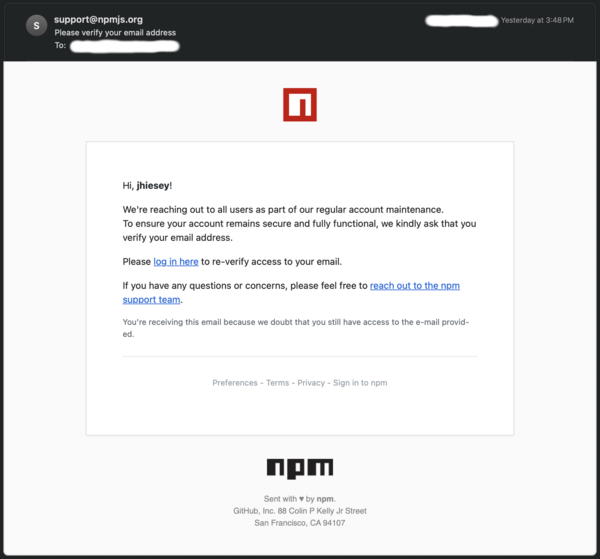

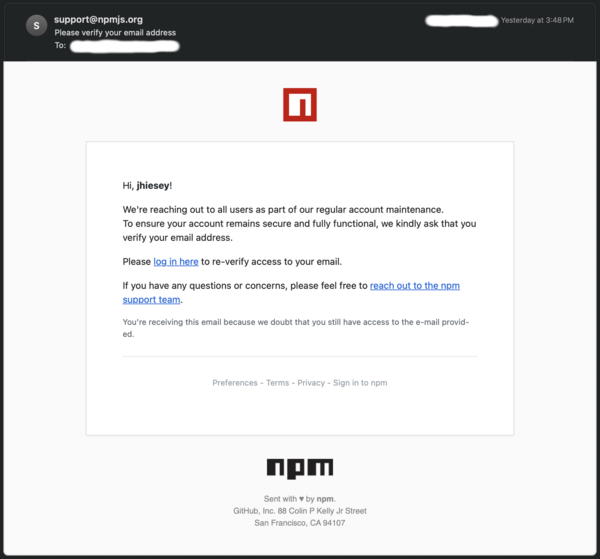

Зафиксирована фишинг-атака на сопровождающих JavaScript-библиотеки, в ходе которой от имени сервиса NPM было разослано сообщение, уведомляющее о необходимости подтвердить свой email. Проведённая атака позволила злоумышленникам получить NPM-токены сопровождающего одного из крупных JavaScript-проектов и выпустить обновления с вредоносным кодом для пяти NPM-пакетов, в сумме насчитывающих около 100 млн загрузок в неделю. Отправленное сопровождающим сообщение было стилизовано под типовые уведомления NPM, отправляемые с адреса "support@npmjs.org", но в качестве ссылки для перехода был указан домен "npnjs.com" вместо "npmjs.com" (третья буква "n" вместо "m"). Атакующие воспользовались психологическим эффектом, из-за которого мозг, предвосхищая ожидаемый результат, не замечает незначительные искажения, такие как замена букв на похожие или изменение порядка следования букв в слове. При переходе по ссылке открывалась полная копия сайта npmjs.com (вероятно был настроен прокси, перехватывающий токен доступа).

В ходе атаки были сформированы новые версии пакетов:

Источник: https://www.opennet.ru/opennews/art.shtml?num=63610

В ходе атаки были сформированы новые версии пакетов:

- eslint-config-prettier: 8.10.1, 9.1.1, 10.1.6, 10.1.7. eslint-plugin-prettier: 4.2.2, 4.2.3. synckit: 0.11.9. @pkgr/core: 0.2.8. napi-postinstall: 0.3.1.

Источник: https://www.opennet.ru/opennews/art.shtml?num=63610