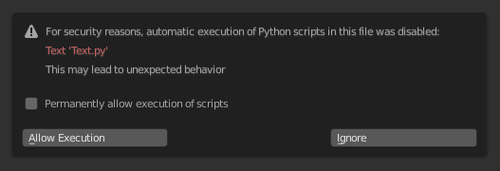

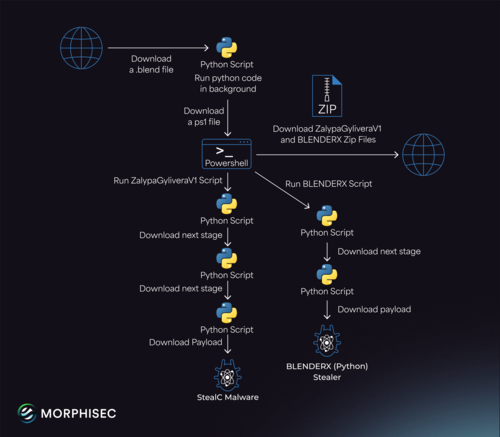

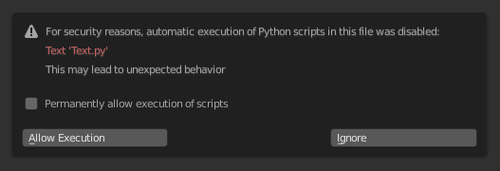

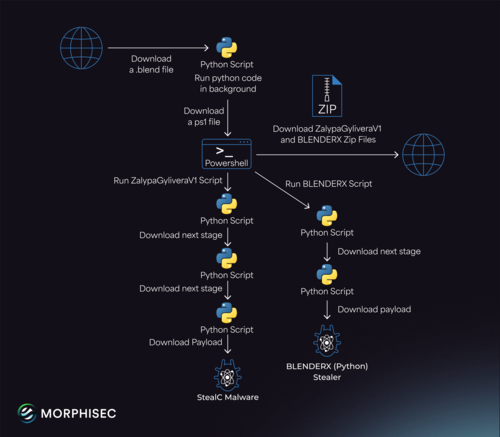

Исследователи безопасности из компании Morphisec обратили внимание на серию атак против пользователей системы 3D-моделирования Blender, осуществляемую через распространение blend-файлов в популярных каталогах 3D-моделей, таких как CGTrader. Активация вредоносного кода при открытии 3D-модели производится благодаря возможности включения в blend-файлы автоматически запускаемых скриптов на языке Python, предназначенных для автоматизации действий и выполнения расширенных операций, таких как формирование каркаса модели. Атака прежде всего нацелена на пользователей, включающих в настройках опцию автоматического запуска скриптов из blend-файлов. Автоматический запуск по умолчанию запрещён, но пользователь может не задумываясь подтвердить запуск в диалоге с предупреждением или изменить настройки по умолчанию, если его раздражает необходимость постоянного ручного подтверждения операции. Вредоносные blend-файлы могли не вызвать подозрений, так как в них поставлялись востребованные рабочие модели, например, 3D-модели скафандров, а предлагаемый для запуска Python-скрипт Rig_Ui.py включал известную реализацию системы автоматического риггинга.

В выявленных исследователями blend-файлах в исходный легитимный вариант Rig_Ui.py были внесены изменения для загрузки и запуска вредоносного ПО StealC V2. Для запутывания следов загрузка вредоносного ПО производилсь с использованием промежуточного сайта blenderxnew.tohocaper1979.workers.dev, работающего через платформу Cloudflare Workers. Обнаруженные на системе конфиденциальные данные отправлялись в зашифрованном виде. Вредоносное ПО ограничено атакой на пользователей Windows. После активации StealC V2 оставался в системе и осуществлял перехват, поиск и отправку конфиденциальных данных, таких как токены доступа, ключи шифрования и пароли. Поддерживалось извлечение конфиденциальных данных из 15 криптокошельков, более 100 браузерных дополнений для работы с криптовалютами и платёжными системами, 23 браузеров (Chromium, Firefox, Opera, Brave и т.д.), а также различных мессенджеров (Telegram, Discord, Tox, Pidgin), VPN (ProtonVPN, OpenVPN) и почтовых клиентов (Thunderbird).

Источник: https://www.opennet.ru/opennews/art.shtml?num=64325

В выявленных исследователями blend-файлах в исходный легитимный вариант Rig_Ui.py были внесены изменения для загрузки и запуска вредоносного ПО StealC V2. Для запутывания следов загрузка вредоносного ПО производилсь с использованием промежуточного сайта blenderxnew.tohocaper1979.workers.dev, работающего через платформу Cloudflare Workers. Обнаруженные на системе конфиденциальные данные отправлялись в зашифрованном виде. Вредоносное ПО ограничено атакой на пользователей Windows. После активации StealC V2 оставался в системе и осуществлял перехват, поиск и отправку конфиденциальных данных, таких как токены доступа, ключи шифрования и пароли. Поддерживалось извлечение конфиденциальных данных из 15 криптокошельков, более 100 браузерных дополнений для работы с криптовалютами и платёжными системами, 23 браузеров (Chromium, Firefox, Opera, Brave и т.д.), а также различных мессенджеров (Telegram, Discord, Tox, Pidgin), VPN (ProtonVPN, OpenVPN) и почтовых клиентов (Thunderbird).

Источник: https://www.opennet.ru/opennews/art.shtml?num=64325